企业之所以加速迈向云端,绝大多数都是因为远距上班的需求大量涌现,以及客户需求的改变,迫使企业在营运上必须更加灵活。根据Forrester指出,94%的美国企业基础架构决策者都至少采用了一种云端部署环境。

尽管推动企业迈向云端原生的力量一直都存在,然而现实的情况是,大部分企业还是会将他们最重要的资产或关键系统架设在私有云或企业内部,然後利用公有云来执行业务及提供客户服务。

本文列出有效管理混合云资安挑战的三项关键要素,以及在挑选资安工具时该寻找哪些功能。

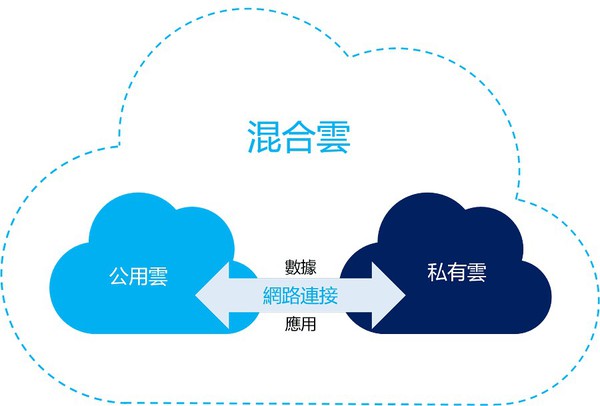

何谓混合云?

所谓的混合云,就是同时使用私有云、公有云以及企业内资料中心的一种混合式云端运算环境。这与采用多家不同公有云厂商及储存服务的多重云端环境不同。

| 图一 : 「混合云」为一种混合式的云端运算环境(source:Alibaba) |

|

混合云资安成功的三大要素

虽然个别的公有云或私有云管理起来看似较为容易,但其实资安的需求是相同的。

为了简化混合云管理,我们整理出其中牵涉的三大面向:系统管理安全、实体与技术性安全,以及供应链安全。让我们来仔细看看该如何在这每一个面向上有效管理资安风险,以确保混合云的安全:

一、系统管理安全

这个面向涉及的是人员和流程,包括:风险评估程序、资料防护政策、灾难复原计画,以及员工训练。包含两大重点:

建立新的角色与责任

采用混合云基础架构之後,人员及负责的项目将会重新调整。例如在应用程式开发过程当中,资安变成了一种共同分担的责任。当一切都在企业内部时,开发人员只需负责针对基础架构撰写程式,然後赋予资安团队较大的权力来决定基础架构该如何运作,并且建立资安准则。

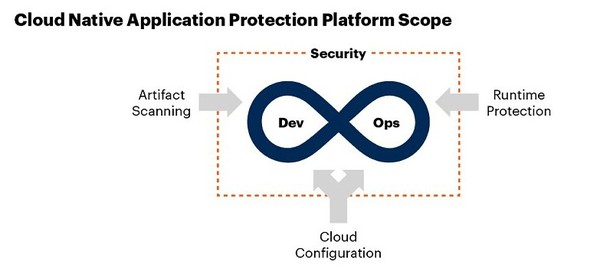

但现在,开发人员不单是要撰写程式码,还要定义他们要部署的基础架构程式码(IaC),这使得更多的掌控权移转到开发人员手中。此时就可导入DevOps或DevSecOps,让资安融入DevOps整个生命周期当中:从规划到程式撰写,再到测试与部署,而不拖慢任何流程。

加强存取控管

根据Verizon的调查,82%的资料外泄都涉及人为因素。因此,采用一套零信任架构来加强使用者存取控管是一个不错的策略。零信任(Zero Trust)采取的是「绝不信任、持续验证」的原则,因此使用者和装置只能存取他们已获得授权的应用程式,而且要先通过认证之後才能存取;同时还要持续监控使用者和装置的行为来决定是否要继续允许存取,如果发现超出风险门槛的行为,就立刻终止其存取。

二、实体与技术性安全

在企业内或私有云环境,仍有完全的责任须保护内部基础架构。因此,最好采取一些网路防护措施,例如实体锁定、监视摄影机、身分证件与生物特徵认证等等。

从更高的层次来看,要建置有效的技术性防护,其最根本的挑战在於缺乏涵盖所有云端的可视性。企业通常会使用好几种不同的云端,根据 IBM预测,到 2023年,平均每家企业将会使用 10 种不同的云端。因此,毫无章法地混用公有云、私有云以及企业内资产,会让企业很难持续掌握完整的可视性,但这对於有效的威胁侦测及回应却是必要条件。而且,如果企业采用零散不连贯的单一面向产品来保护不同的云端环境,只会让问题更加严重。

若采用单一面向产品,可视性将非常受限,关键系统将容易遭到攻击,资安的风险也更高。不过别担心,不需要因此就将资安整个砍掉重练。您只需一套具备第三方整合能力的云端管理平台,与现有的资安密切配合,就能提供保护混合云环境所需的完整可视性。

三、供应链安全

在DevOps软体开发流程当中有许多第三方元件和工具,可以协助加快流程以满足市场需求。只不过,采用这些工具有可能为网路犯罪集团制造一些新的攻击途径。根据Venafi近期的一项调查指出,有 82% 的受访者觉得其机构有可能遭到针对软体供应链的网路攻击。

此外,CISA也在一份名为「 ICT SCRM Essentials 」(资通讯技术供应链风险管理之基础) 的文件当中,提出建立有效供应链风险管理实务的六个关键步骤:

· 发掘:找出须叁与的人员

· 管理:根据产业标准与最隹实务原则 (如 NIST发布的原则) 来制定供应链资安政策与程序

· 评估:了解所采购的硬体、软体与服务

· 掌握:详细列出完整供应链来掌握采购了哪些元件

· 检验:决定您的机构该如何评估供应商的资安文化

· 评量:设定时程与系统,根据指导原则来评量供应链的资安状况

挑选混合云资安解决方案

纯云端及云端原生企业的议题近来相当热门,但事实上,除了新创公司之外,大多数企业 (不论规模大小)都会永远维持采用混合云的模式。所以很重要的一点是确保挑选的厂商能提供一套资安平台,以同时支援云端与企业内解决方案。

许多厂商都宣称提供一套云端平台,但通常只是把一些单一面向产品包装在一起,然後以优惠价贩售而已。真正的资安平台要能搜集并交叉关联所有云端与企业内环境的资料,提供单一的监控、侦测及回应窗囗。不仅如此,这套平台还要能随着云端与业务需求的变化而成长。

为了改善混合云管理而评估一套资安平台时,请看看它是否具备以下功能:

云端原生防护

是否提供以下自动化云端防护功能来节省时间、提升效率、达成法规遵循要求:

· 组态设定错误检查,检查是否有开放的Amazon S3储存贮体、资料库与网路连接埠

· 云端工作负载执行时期监控与防护

· 自动化侦测容器、虚拟机器(VM)及无伺服器(serverless)功能中的漏洞

· 扫描是否存在着CVE漏洞、机密、敏感资料与恶意程式

· 扫描基础架构程式码(IaC)

| 图二 : 云端原生应用保护平台范围(source:Gartner) |

|

安全存取服务边缘 (SASE)

支援零信任策略的 SASE 结合了两大不同领域的功能,涵盖底层网路基础架构以及基础架构之上的网路资安应用层,其中包含三大核心要素:安全网站闸道(SWG)、云端存取安全代理(CASB)及零信任网路存取(ZTNA)。

CASB解决方案能解决可视性与控管的问题,担任使用者和云端之间的桥梁,自动监控与评估风险,并透过API来套用资安政策。当与SWG整合时,可防范不安全的网际网路流量进入内部网路,提供更精细的防护。CASB可判断流量是否为高风险或恶意流量,侦测使用者与应用程式之间的流量,万一侦测到潜在风险,还可透过 SWG采取更深层的管控。

若能进一步与ZTNA整合,就能将现有SaaS资安控管从CASB延伸至私有应用程式。如此就能提供一套集中化的防护来同时保护私有云及公有云。

延伸式侦测及回应(XDR)

XDR是端点侦测及回应(EDR)的进一步延伸,能搜集并交叉关联端点、云端、网路、电子邮件以及使用者的深度威胁活动资料。将所有资料汇整起来,只提供关键的警报,再加上以攻击为主体的图形化网路攻击时间轴检视。

如此一来,资安营运中心(SOC)就能深入了解使用者如何遭到感染、首次入侵点在哪里、攻击如何扩散,以及各种有助於遏止攻击扩散的实用资讯。