为了避免连网装置遭受骇客针对性目标进阶持续性渗透攻击(APT),保护端点不受到恶意程式或未授权者入侵的威胁,造成资料外泄与其他损失,进行妥善的端点管理有其必要性。

什麽是端点、端点安全?

所有连网装置都可称为端点。无论是桌上型电脑、笔记型电脑、行动装置、工作站、伺服器、印表机、影印机等透过网路进行通讯的装置皆可称之端点。「端点安全」就是保护端点不受恶意程式或未授权者入侵,造成资料外泄与其他损失。

常见的端点安全威胁

Zero-Day零时差攻击

在程式被发现安全漏洞且尚未修补前所发生的攻击行为,被称为Zero-Day攻击。因为漏洞修补需要时间,也许是当天或几天後,但当漏洞被公开,骇客的攻击随即可能出现,常见的Zero-Day攻击就是发生在漏洞被发现後当天。

APT进阶持续性威胁

最常见的「进阶持续性渗透攻击」(Advanced Persistent Threat;APT)是利用网路钓鱼手法伪装成看似无害的电子邮件和恶意软体,入侵用户端系统获取敏感资料、商业秘密或政府相关资讯。

而鱼叉式钓鱼攻击是利用邮件发送到特定的个人或组织进行窃取,像是在电子邮件中埋入预设网址,让受害者点击连结至网站下载安装恶意程式的骗局。这种具有针对性目标攻击的手法,已成为骇客攻击的标准公式。

新兴的商业勒索活动

勒索活动是新型态的恶意手法,针对使用者或系统的档案加密,犯罪分子会要求使用者支付赎金,以换取解密密钥。勒索采用的加密算法通常是高阶- AES +、RSA 426、RSA 1024和RSA 4096。企业和个人会被迫支付赎金,但却不能保证一定能收到正确的解密密钥。

常见的赎金是利用比特币、现金、亚马逊礼品券、小额支付或西联汇款的形式。发件人通常会要求受害人在特定时间内支付,否则部分资料将被销毁。勒索程式已有许多变种,而传统防御产品的功能只着重在比对与检测,必须有人曾被勒索并提报给资安公司,才能将该程式分析为威胁。这显然不是有效的事前防护。

黑名单机制已无法防范最新骇客攻击

| 图一 : 传统的黑名单安全防护机制遇到未知程式是没有办法解决的。(source:Allgeier secion) |

|

过去大多依靠安全防护产品的特徵码(黑名单)识别和应付威胁(防毒软体、入侵侦测、垃圾邮件过滤…等)。但传统的安全防护机制仅可辨识已知的恶意攻击,针对APT与勒索攻击,即使更新至最新的黑名单资料库,仍无法及时辨识骇客散布的最新攻击程式。像是提款机遭APT攻击取款事件、常见的加密勒索攻击手法等等,都是利用黑名单防御产品的缺囗(无法分析未知)的攻击。

简单来说,若是采用比对黑名单资料库的防护方式,一旦未知程式不在黑名单内,防护系统会忽略其风险而放行。但是当骇客散布新型态的攻击程式时,这些未知程式都尚未被发现,更别说有新的黑名单资料库可以提供保护。因此,传统的黑名单安全防护机制遇到未知程式是没有办法解决的。

未来的端点安全挑战

网路犯罪集团正伺机而动,骇客们技术高超可能伪装是银行寄出的电子帐单、当地慈善机构的询价信件,或从大学校友会发出的召集令,希??你更新你朋友和校友资讯。当你点阅这类邮件或打开附件、下载文件,就表示他们已经顺利取得你系统的主控权或私密资料。最糟糕的是,你可能永远不会知道。这是一个进阶持续性的恶意威胁(APT)。

根据Verizon的资料报告说明,「大家都需要警惕,我们看到的间谍活动范围,从大型跨国公司到没有IT员工的单位皆有受害者,无一幸免。」该报告定义的APT来自三种类型,包括:

· 组织犯罪

· 国家附属或代理机构

· 政治和社会运活动人士

Verizon公司指出,「超过95%的攻击是透过网路钓鱼绑架国家的附属机关,网路钓鱼通常是作为其发动入侵受害者系统的初始手段。」由报告得出结论,从小型企业到财富1000强公司和美国联邦机构,大多无法预防网路犯罪集团以网路钓鱼方式发送的电子邮件所夹带的APT攻击。

很难预防APT攻击的其中一个原因是,APT活动类似一般正常的用户端行为模式攻击,比较难被检测或防范。常见的是利用网路钓鱼和SQL Inject注入式攻击取得访问网路和机密资料,以看似无害的电子邮件和下载恶意软体模式轻易的入侵用户端系统。

虽然垃圾邮件发送者也会利用网路钓鱼,但他们获得的电子邮件名单混杂各种来源,通常真正会收到人数很少或根本信件已经被拦截。但APT攻击却是利用常见的方法让讯息可以通过严密的网路过滤及防护机制,如:以银行寄送电子帐单的方式,将攻击程式寄送到用户的系统,因此掌握大量客户资料的金融单位,将是容易受到首波APT攻击的主要因素。

舍弃「清除策略」的资安保守观念

第一套防毒软体在1987年上市,目的是要清除电脑病毒。但直到今天仍有多数的公司以此方式进行防护!这方式只针对遭受感染的档案做隔离或删除,却忽略了如何避免被感染才是最重要的。

若用逻辑性去研究,当使用黑名单侦测比对机制会出现三种可能性:

一、该程式是安全的:若档案没有被感染。你的电脑当然没问题。

二、该程式是恶意程式或已知感染病毒档案:若该文件被已知的病毒感染,并被防毒软体发现而进行清除,您的电脑依然没问题。

三、若该文件或程式是未知类型的档案:若文件被未知病毒或恶意程式感染,但黑名单并无定义,你将无法清除该病毒,您的电脑就可能被感染。

骇客显然利用未更新黑名单的安全防护时差来攻击电脑系统。许多资安专家已经意识到这种攻击威胁,并提倡纵深网路安全方案,透过多层级的安全保护,才能有效强化网路安全运作。因为黑名单的策略只有一层保护,若一个恶意档案通过黑名单的拦截,但藉由启发式行为分析(Heuristic behavior analysis)侦测应用程式资料库中尚无记录的新恶意物件,它仍然有机会被确定为威胁,进而隔离阻绝。

为了让系统与网路活动更安全,我们需要转换新的安全防护思维。不能只是依赖黑名单检测机制,更应积极掌握所有系统中的未知程式!

以「管理」为主的防御手法

骇客目前只在家操作僵尸网路,写出无法检测到的恶意程式,发送恶意垃圾邮件就能轻松控制受害者的电脑并快速累积财富。反观我们目前的资安管理,您是否清楚现在您的电脑或伺服器中,潜藏多少档案已被未知的病毒或恶意程式感染?这就是为什麽防御的观念必须修正为「管理」,而不再是「检测」。

若程式没有被证明是安全的,它就不允许在电脑的作业系统执行,这就是信任程式(白名单)控管的观念。而来路不明的程式应该被隔离在系统以外的环境执行,这就是沙箱的概念。沙箱是一个虚拟化的操作环境,程式可以在沙箱中与电脑系统隔离运行。若该程式是恶意的,它就无法损害电脑系统。

虽然越来越多资安公司采用「沙箱技术」,但沙箱多在云端或闸道上独立设置 VM 虚拟机器环境。而这种类型的VM沙箱,却也陆续发生问题,为什麽呢?我们认真思考一下,APT攻击的第一步是散布恶意程式或是看似正常程式?答案是看似正常的程式。这代表您的VM沙箱在比对不到恶意行为後,会放行这些看似正常的哨兵程式,就不难想像接下来会发生怎样的後果了。

Comodo安全管理是用预设拦截(Default Deny)和 Containment沙箱技术架构封锁未知的勒索程式,所有来路不明的应用程序都不允许存取系统文件和资料,并在Containment中隔离运行,是目前业界唯一可以对付未知威胁的可行方法。Comodo独家的Viruscope行为分析技术,可监控Containment中的未知活动进程与行为,如果发现该程式具有恶意行为,就会立即进行隔离并终止程式运行。

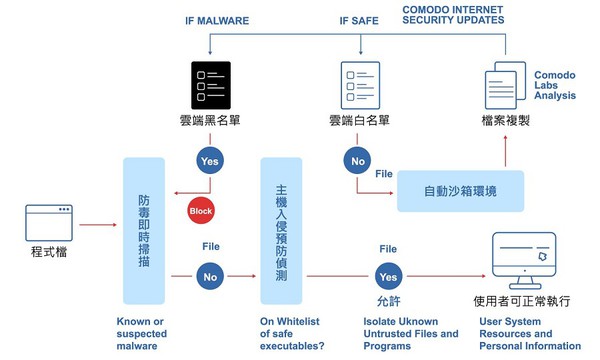

| 图二 : Comodo安全管理采用预设拦截和 Containment沙箱技术架构封锁未知的勒索程式。(source:Comodo) |

|

不放行未知程式,才能真正杜绝漏洞

Comodo的多层系统防御使用白名单来检查已知程式,用黑名单来辨识与拦截恶意程式,并使用启发式技术识别未知威胁。然而,用预设拦截阻断未知程式执行,是因为在该程式尚未被判定为正常或恶意前,依然可能有未知威胁,所以预设拦截执行要求必须被验证为「安全」才能在系统上运行。

或许这听起来过於严格,但就如同我们在公司装设的门禁管理系统一般,只有公司同仁可以自由进出,非公司同仁则需经过登记及会客区的隔离程序。对於所有未验证和可疑的程式都会在Containment沙箱中运行。若被确定为恶意,除了不会对电脑作业系统有损害,更可从系统中永远隔离具风险的未知程式,在漏洞尚未修补前防止骇客以漏洞植入後门程式,阻挡资安威胁!