智慧制造趋势无法挡,但於此同时却必须面对日益猖獗的勒索或钓鱼攻击、恶意软体渗透等资安问题,虽然很是心累,企业仍必须努力面对。

研调机构MarketsandMarkets指出,2022年全球OT(Operational Technology)资安市场估值约达155亿美元,2027年可??达324亿美元,年复合年成长率约15.8%。愈来愈多制造业迈向数位转型,促使资讯技术(IT)与营运技术(OT)系统逐渐融合,也因此让恶意程式可以从IT场域移动到OT网路,各种资安问题如野火蔓延。智慧制造趋势无法挡,但於此同时却必须面对日益猖獗的勒索或钓鱼攻击、恶意软体渗透等资安问题,虽然很是心累,企业仍必须努力面对。

越智慧越危险!

趋势科技委托Sapio Research於2022年5-6月针对全球26个国家的2,958名IT决策者进行一项问卷调查,结果显示,台湾有72%的企业供应链曾遭遇勒索病毒袭击,高达87%的IT负责人认为,企业因合作夥伴与客户关系而更容易成为骇客觊觎的目标。高达61%的企业供应链由资安防护力较弱的中小企业所组成,使得资安防护难度更高。

供应链也可能成为骇客入侵的跳板。调查还显示,过去三年曾遭遇勒索病毒袭击的企业中,全球约67%、台湾约76%的企业表示骇客曾主动告知其客户或合作夥伴遭勒索病毒入侵的事实,试图透过此种方式逼迫他们支付赎金。此外,全球约47%的企业会与供应商分享勒索病毒攻击资讯,但也有25%表示不会与合作夥伴分享可能有用的威胁资讯,而资讯不够透明即时也成为资安防护的隐??。

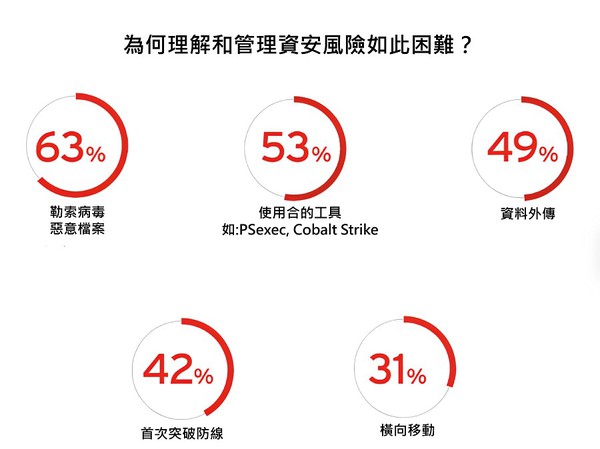

| 图1 : 理解及管理网路风险的5大难处。(source:趋势科技) |

|

另一方面,《IBM 2022年度资讯安全威胁报告》指出,2021年全球制造业受骇客攻击的次数首度超越金融业。因为有利可图,加上仍有不少制造业的资安防护意识与保护罩相对薄弱,导致近年来全球制造业已成骇客心中的肥羊首选,尤其是跨国制造工厂以及具备庞大供应链系统的相关企业。因此,制造业遭骇後出现三重勒索甚至四重勒索的情况并不少见。

警讯:骇客不只谋财,可能害命!

2022年日本丰田汽车集团的2家重要供应商接连遭骇客攻击导致零件供应系统停止运作的事件让人记忆犹新。二月底小岛冲压工业(KOJIMA INDUSTRIES CORPORATION)遭骇造成丰田汽车全国14间工厂、28条生产线全面停工;三月份位於德国的关系企业电装公司(DENSO CORPORATION)则被窃取了15万7千笔的机密资料,除了潘朵拉(Pandora)骇客集团要求赎金带来威胁,丰田日本境内工厂全面停工一天约影响5%的月产量,相当於1万多辆汽车,整体损失相当惊人。

事实上,丰田汽车早已透过各种方式提高资安防御,不过,由於供应链规模过於庞大,想要滴水不漏做好管理确实有难度。睿控网安(TXOne Networks)执行长刘荣太指出,骇客攻击制造业主要有2种作法,一是透过勒索病毒(Ransomware)加密所有电脑档案,导致工厂产线全面停摆,除非受害企业支付高额赎金换取解密金钥,产线难以即时恢复运作。

| 图2 : 睿控网安执行长刘荣太。(source:TXOne Networks) |

|

另一种方式是透过远端控制重要系统,酿成各种灾害已达目的,如之前有骇客远端控制美国佛罗里达净水厂的控制系统,将水中氢氧化钠浓度调高111倍,试图产出毒水;2017年中东石油工厂的制程安全系统则遭骇客植入Triton恶意程式导致系统保护失效,机件也因为超过安全负荷而失控。这类攻击方式不单可能造成重大的财务损失,也可能酿成各种工安事件,骇客不只谋财,还极可能害命。

英国资安组织IMSM(International Management Systems Marketing)则提出五个制造业常见的资安威胁:

(1)勒索病毒

虽然不会直接窃取或破坏企业数据,但骇客置入勒索病毒後提出高额赎金换取解密金钥,这种做法很容易导致企业营运或生产线停摆,万一平日没有做好系统备份或者资安防护措施不够到位就很容易任人宰割。

(2)设诱钓鱼

许多公司的内网与外网相互串联,外部信件就成为骇客钓鱼的鱼饵,比方伪装成IT人员、主管、供应商寄信给公司内部员工,贸然点击信中附件或连结就可能遭到恶意入侵。

(3)植入恶意程式

已经有骇客植入恶意程式到与制程相关的安全系统中,破坏系统保护力,这种方式导致生产线机件失灵或失控,不只造成生产线停工,还可能导致工安意外与伤亡。

(4)攻击供应链

制造业供应链彼此间环环相扣,牵一发动全身,其中一个环节遭骇,比方数据遭窃、遭植入恶意程式即可能祸及整个供应链成员。

(5)人祸难防

看准网路攻击带来的丰厚赎金、商业利益或挟怨报复,也有企业内部员工勾结骇客监守自盗,「内鬼」事件并非电影中情节。

中华民国资料保护协会监事、微智安联股份有限公司创办人兼执行长蔡一郎认为,自动化工厂时代来临,需要大量的生产数据、流程、品质监控,虽然智能化、自动化、无人化成为趋势,可以极好地节省人力资源、加速产品出货、建立物流货品管理,但在工业物联网时代,可被公开搜寻的联网设备与系统、可被用来进行攻击系统的软体漏洞、系统故障导致装置与设施损坏、骇客针对性攻击与资料外泄、透过IT环境入侵导致OT系统遭勒索攻击,或者系统被操纵导致操作中断与流程破坏都是常见的资安风险。

| 图3 : 中华民国资料保护协会监事、微智安联股份有限公司创办人兼执行长蔡一郎。(Source:微智安联) |

|

| 图4 : 工业控制物联网常见的资安风险。(Source:微智安联) |

|

资策会(MIC)资深产业分析师童启唼表示,工业控制系统从过去的封闭式系统走向与IT系统融合,开放、通用性的架构固然缩短了OT与IT间的差异,却带来新的资安弱点,如OT系统受到病毒、木马等恶意软体的威胁。OT系统断电要提前数天甚至数周的时间规划,一旦被迫关机、重新启动或停机,容易造成重大损失。此外,OT更新较为繁杂,就算是套用修补程式及防毒软体,也需要经过测试、批准安装、排程执行与验证等流程,导致维护成本提高,至於使用者远端登入更可能带来非法连线的风险。

网路社会愈活跃 病毒流窜愈快速

趋势科技《2022年上半年网路资安报告》数据显示,2022年上半年全球威胁情报网共拦截逾620亿次的威胁,相较於2021年的10亿次,三年间以每半年增加一倍的速度成长,此一趋势多半与远距上班模式有关。

《IBM 2022年度资讯安全威胁报告》进一步指出,企业最大的资安威胁已经不是勒索软体,而是远端後门攻击,网路钓鱼仍是主要媒介。2022年逾四成的攻击事件采用网路钓鱼,其中逾60%采用鱼叉式网路钓鱼附件,逾30%使用鱼叉式网路钓鱼连结,约5%采用鱼叉式网路钓鱼服务。

另一项趋势科技调查则显示,高达六成的人会在工作中使用个人智慧型手机、平板电脑等智慧装置,即便许多企业禁止员工这样做或提醒员工不要在多个网站中使用密码,但仍有高达八成的人没有遵守这些规定,为骇客大开方便之门,一不小心就会後院失火。

糟糕的是,不少企业从遭骇到发现问题存在着时间差,而发现问题到修补漏洞或支付赎金也同样存在时间差。工研院资讯与通讯研究所??所长黄维中即指出,企业发现遭骇平均约需60天,修补一个漏洞可能得花上69天。

尤其台湾的制造业诸如半导体、智慧制造产线具有设备架构变异性小、环境高度机敏,而且多属封闭型设备网路,如果旧系统无法即时更新,风险更大。唯有加强防御措施,打造隔离安全防护网才可能降低资安风险,如强化零信任、零信任端点防护、自动化网路微隔离、隐私强化技术、资安风险评级等系统核心技术。

制造业是2022年受骇客攻击、勒索最为严重的产业,主要因为攻击者抓准了制造业对於停机停工的容忍度极低,更容易成功作案。软银子公司SB Technology首席安全研究员?伸弘认为,许多供应商与关系企业仰赖外部服务,更有必要密切掌握万一供应商与关企遭受网路攻击或发生其他问题时可能造成何种影响,也要提前沙盘推演应变措施,而且应切实做好系统备份。

资安防护零信任:打造安全防护网+降低人为疏失

即使国内外制造业及供应链遭骇的资安事件层出不穷,仍有许多制造业者尚未积极投入资安防御行列。刘荣太认为,制造业部署资安容易遭遇两大难题,一是防护意识低落,二是机台新旧迭代之间不相容。一般人在使用个人电脑时多半有安装防毒软体的危机意识,但制造业的机台管理碍於生产效率,可能忽略资安防护。

工业4.0与智慧制造兴起,多数工厂已迈向自动化生产,但是各种设备之间可能是不同时期购入,品牌厂商也不尽相同,增加资安管理与维运难度与负担。此外,骇客也会随着智慧化脚步与时俱进,如果金融业的资安防护网不易攻克,将目标转向机台众多、供应链与产线绵密的制造业可能获利更丰,这也是近年来制造业遭骇比例愈来愈高的原因之一。

趋势科技台湾区暨香港区总经理洪伟淦认为,很多企业还是没有采取行动来协同改善合作夥伴的网路资安,防范这类风险须针对日益扩大的受攻击面改善其可视性与控管。

建议企业可采用全方位资安平台以持续性地评估风险与威胁,不仅有助盘点系统受攻击面、分析网路资安风险,更能有效防范及回应威胁。供应商和客户可遵循以下10个步骤降低资安风险:

(1)所有设备与服务采取最低权限政策。

(2)使用多重身份验证以保护敏感资讯。

(3)在使用前扫描开源文件是否存在漏洞/恶意软件,并将其构建於持续性整合/ 部署(CI/CD)中。

(4)在威胁产生影响前透过延伸式侦测及回应(XDR)架构搜集多个防护层(如电子邮件、端点、伺服器、云端工作负载及网路)资料并自动进行交叉关联分析,多重侦测、回应并解决威胁。

(5)电子邮件、服务器、云、网路、端点均采用全面性的多层保护。

(6)持续针对风险查缺补漏并进行漏洞管理。

(7)持续进行用户教育计画。

(8)采用攻击面管理 (ASM) 工具。

(9)定期进行渗透和漏洞测试。

(10)定期测试事件回应计画。

零信任架构的核心原则是永不信任,永远验证!近年来,零信任网路安全策略已成为资安防护的共识,零信任架构(Zero Trust Architecture;ZTA)允许存取之前都要评估安全性,唯有透过强制的证据判断後才予以信任放行,而且是每次存取都要评估,才能取得信任。

此外,生产线、供应链中的所有利害关系人都应随时提高警觉,切莫事不关己高高挂起,唯有每一位使用者彻底落实零信任网路使用习惯,才能避免「人祸」引骇客进门,有效提高内外网及供应链的安全防护效果。